La solución de seguridad definitiva para redes

Las soluciones de seguridad perimetral protegen la red y los recursos de la organización contra amenazas, ataques y degradaciones de servicio. El portfolio de NVS incluye las soluciones más avanzadas del Mercado para proteger la red contra ataques persistentes, ataques dirigidos, exploits sofisticados, ataques DDoS, ataques Zero-Day y otras amenazas que las soluciones tradicionales no son capaces de detectar.

Incrementar el grado de confianza en las infraestructuras de seguridad de su empresa es nuestro único objetivo

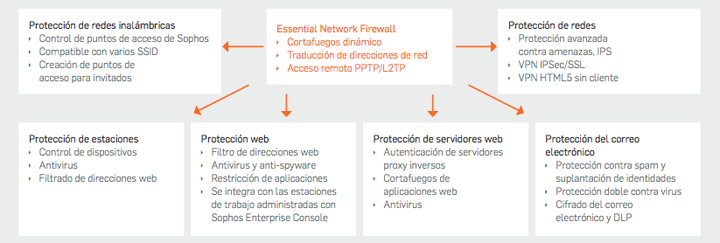

- UTM (Unified Threat Management) y VPN seguras.

UTM viene de las siglas en ingles de: Unified Threat Management, o más bien Gestión Unificada de Amenazas. Entonces un Firewall UTM básicamente es un cortafuegos de red que engloban múltiples funcionalidades (servicios) en una misma máquina de protección perimetral. Algunas de éstos servicios son:

- Función de un firewall de inspección de paquetes

- Función de VPN (para hacer túneles o redes privadas)

- Antispam (para evitar los correos no deseados o spam)

- Antiphishing (evitar el robo de información)

- Antispyware

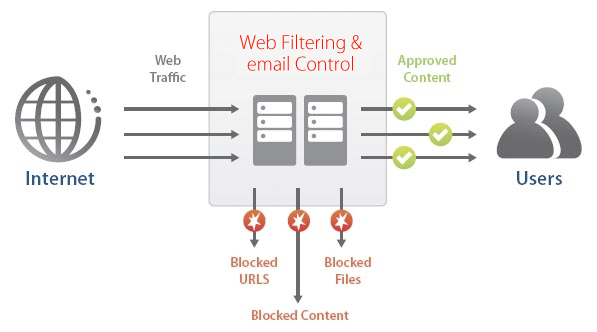

- Filtrado de contenidos (para el bloqueo de sitios no permitidos mediante categorías)

- Antivirus de perímetro (evitar la infección de virus informáticos en computadoras clientes y servidores)

- Detección/Prevención de Intrusos (IDS/IPS) - Protección contra APT (Advanced Persistent Threats) y ataques dirigidos.

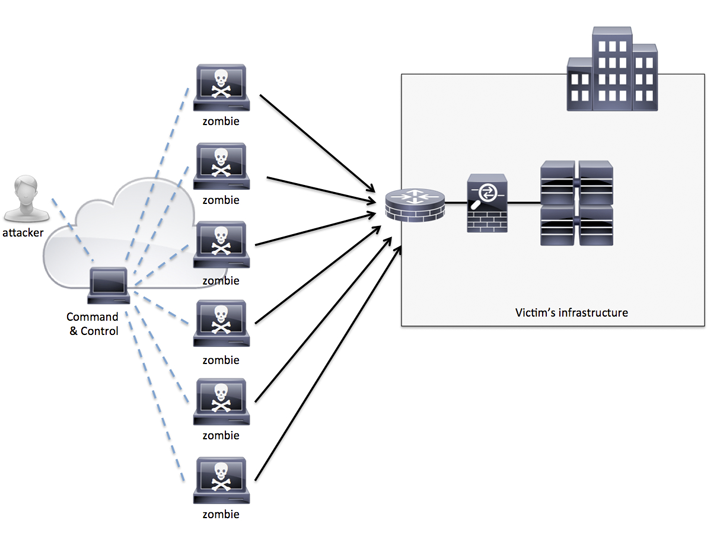

Los ataques actuales más dañinos están dirigidos específicamente a sus empleados, sistemas, vulnerabilidades y datos. Las amenazas persistentes avanzadas (APT) son más sigilosas y sofisticadas que nunca, ya que utilizan técnicas de ingeniería social insidiosas para infiltrarse discretamente en su organización e implementar malware personalizado que puede permanecer indetectable durante meses. Entonces, cuando menos se lo espera, los ciberdelincuentes pueden robarle de forma remota y encubierta información muy valiosa (desde datos de tarjetas de crédito hasta la propiedad intelectual más lucrativa o secretos gubernamentales) y destruir potencialmente su ventaja competitiva o, en el caso de los gobiernos, incluso poner en riesgo la seguridad nacional. - Protección contra Ataques DDoS e IPS.

DDoS son las siglas de Distributed Denial of Service. La traducción es “ataque distribuido denegación de servicio”, y traducido de nuevo significa que se ataca al servidor desde muchos ordenadores para que deje de funcionar.

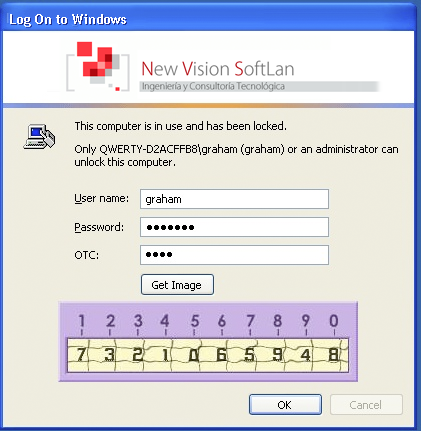

Un IPS (Intrusion Prevention System o Sistema de Prevención contra Intrusiones) evita que intrusiones y ataques conocidos puedan afectar a la red corporativa. Además mantiene el sistema siempre actualizado y alerta para hacer frente a este tipo de amenazas. - Plataforma de autenticación segura multifactor.

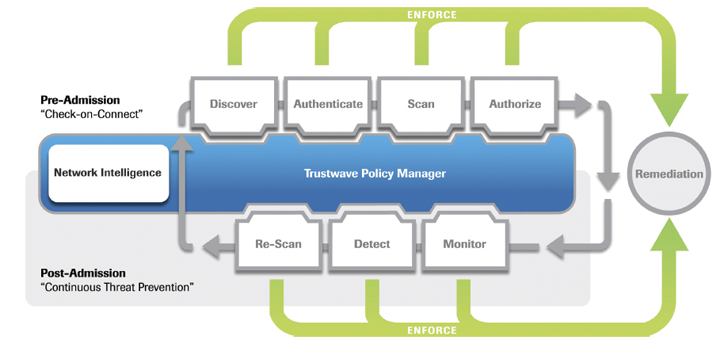

El uso de multifactor de autenticación (además del usuario y contraseña añadimos otro elemento sólo conocido por usted y de un sólo uso) aumenta sustancialmente la seguridad. Hoy en día el uso de tokens de seguridad resulta imprescindible para securizar el acceso a sistemas como login en los PC's, VPN, correo web, aplicaciones corporativas disponibles desde Internet y otros sistemas críticos. - Implantamos soluciones para el control de acceso a la red (NAC).

Un Sistema NAC es una solución para control de acceso a los recursos de red en base a políticas de seguridad, identidad del usuario y estado del dispositivo. - Protección de la navegación web y seguridad del correo electrónico

Estamos a su disposición

Por teléfono :

Fijo : +34 922 235 789

Fax : +34 922 211 523

En la siguiente dirección:

Calle Tamadaya edif. Preysa IV

38009 - Santa Cruz de Tenerife

Islas Canarias - España