ISO 27001

ISO 27001

¿Cómo funciona la ISO 27001?

El eje central de ISO 27001 es proteger la confidencialidad, integridad y disponibilidad de la información en una empresa. Esto lo hace investigando cuáles son los potenciales problemas que podrían afectar la información (es decir, la evaluación de riesgos) y luego definiendo lo que es necesario hacer para evitar que estos problemas se produzcan (es decir, mitigación o tratamiento del riesgo).

Las medidas de seguridad (o controles) que se van a implementar se presentan, por lo general, bajo la forma de políticas, procedimientos e implementación técnica (por ejemplo, software y equipos). Sin embargo, en la mayoría de los casos, las empresas ya tienen todo el hardware y software pero utilizan de una forma no segura; por lo tanto, la mayor parte de la implementación de ISO 27001 estará relacionada con determinar las reglas organizacionales (por ejemplo, redacción de documentos) necesarias para prevenir violaciones de la seguridad.

Como este tipo de implementación demandará la gestión de múltiples políticas, procedimientos, personas, bienes, etc., ISO 27001 ha detallado cómo amalgamar todos estos elementos dentro del sistema de gestión de seguridad de la información (SGSI).

¿Dónde interviene la gestión de seguridad de la información en una empresa?

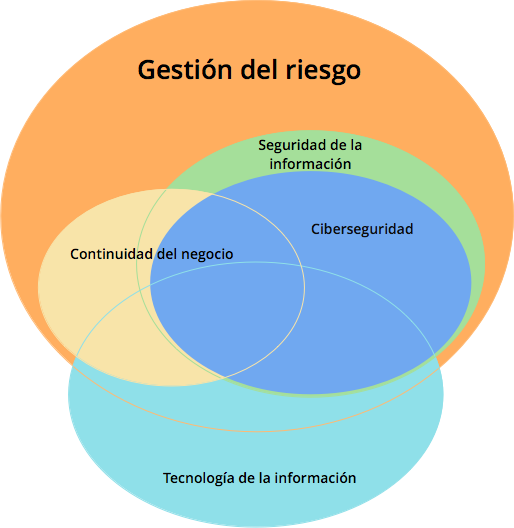

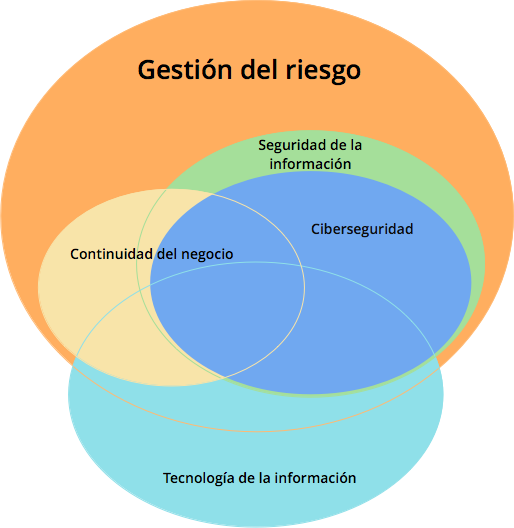

Básicamente, la seguridad de la información es parte de la gestión global del riesgo en una empresa, hay aspectos que se superponen con la ciberseguridad, con la gestión de la continuidad del negocio y con la tecnología de la información:

Por eso, la gestión de la seguridad de la información no se acota solamente a la seguridad de TI (por ejemplo, cortafuegos, anti-virus, etc.), sino que también tiene que ver con la gestión de procesos, de los recursos humanos, con la protección jurídica, la protección física, etc.

- Auditores Internacionales para la gestión de la seguridad de la información de sus empresa y la consecución de la certificación ISO27001

- Análisis de Riesgos informáticos

- Implantación de procedimientos y controles para los riesgos detectados

- Monitorización continua y evaluación de resultados de las medidas tomadas

ESN

Esquema Nacional de Seguridad

El Real Decreto 3/2010, de 8 de enero, por el que se regula el Esquema Nacional de Seguridad en el ámbito de la Administración Electrónica, previsto en el artículo 42 de la Lye 11/2007, establece la política de seguridad en la utilización de los medios electrónicos por las Administraciones Públicas y está constituido por principios básicos y requisitos mínimos que permiten una protección adecuada de la información.

Las medidas de seguridad a implementar son:

Marco organizativo

Política de seguridad

Normativa de seguridad

Procedimientos de seguridad

Proceso de autorización

Marco operacional

Planificación

Control de acceso

Explotación

Servicios externos

Continuidad del servicio

Monotorización del sistema

Medidas de protección

Protección de las instalaciones

Gestión del personal

Protección de los equipos

Protección de las comunicaciones

Protección de los soportes de información

Protección de las aplicaciones informáticas

Protección de la información

Protección de los servicios

SERVICIOS

- Diseño e implantación de sistemas basados en el Esquema Nacional de Seguridad

- Suministro e implantación de herramientas de evaluación de riesgos (análisis de riesgos), tanto propia como de terceros, así como la elaboración de una metodología de evaluación de riesgos

- Apoyo e implantación de los controles requeridos

- Formación y concienciación

- Auditorías de cumplimiento del Esquema Nacional de Seguridad

Protección contra intrusiones (WIPS)

Monitoreo inalámbrico a través de 2,4 GHz y 5 GHz bandas de frecuencia

Tecnología Marker PacketTM patentado para una precisa detección Rogue AP (suplantación del punto de acceso y ataque Man in the Middle)

Monitoreo 24x7 de hasta 100 VLANs para Rogues

Protección más completa contra todo tipo de amenazas inalámbricas: Rogue APs, Soft Rogue APs, Ad-hoc connections, Client misassociations, Honeypots, Wi-Fi DoS attacks, and Mobile Hotspots.